The estimated reading time 3 minutes

In vielen Umgebungen ist es nötig mit Zertifikaten unterschiedlicher Herkunft zu arbeiten. In meinem Beitrag unterscheide ich zwischen „Selbstausgestellt (selfsigned)“, „lokale Zertifizierungsstelle“ und „globale Zertifizierungsstelle“

- Selbstausgestellt = lokales Zertifikat eigentlich nur auf dem ausstellenden Gerät gültig

- lokale Zertifizierungsstelle = im Netzwerk gültige Zertifizierungsstelle, die für alle Mitglieder vertrauenswürdig ist (z.B. AD-integrierte Zertifizierungsstelle)

- globale Zertifizierungsstelle = global gültige Zertifizierungsstelle wie GoDaddy, Geotrust etc.

Globale + lokale Zertifizierungsstellen müssen im Regelfall nicht manuell ausgerollt werden, da dies bereits automatisch geschieht. Es ist allerdings immer wieder nötig lokale Zertifikate innerhalb der Domäne zu verteilen um Dienste verfügbar zu machen.

Um das besagte Zertifikat verteilen zu können, muss dieses zuerst als Datei vorliegen.

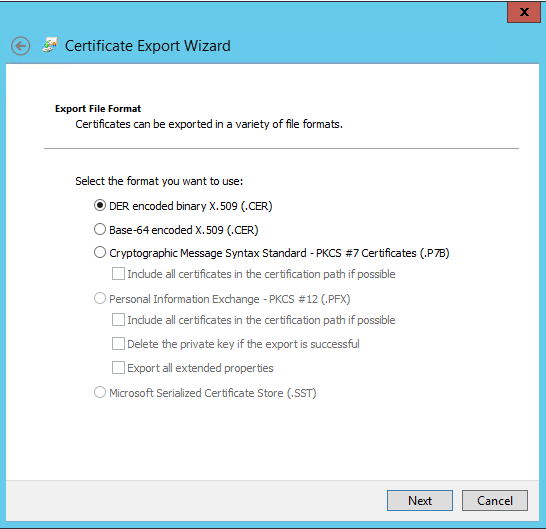

WICHTIG: es reicht in der Regel eine .CER/CRT Datei zu exportieren/verteilen(ohne privaten Schlüssel). PFX und andere Dateien mit dem privaten Schlüssel sollten nur in besonderen Fällen zentral verteilt werden.

Zum Exportieren

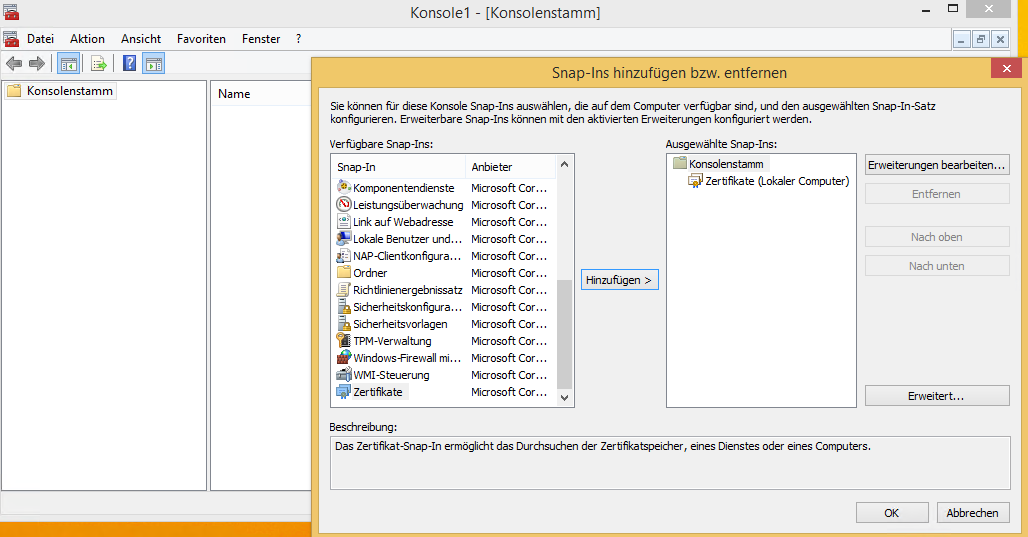

WIN-Taste + R

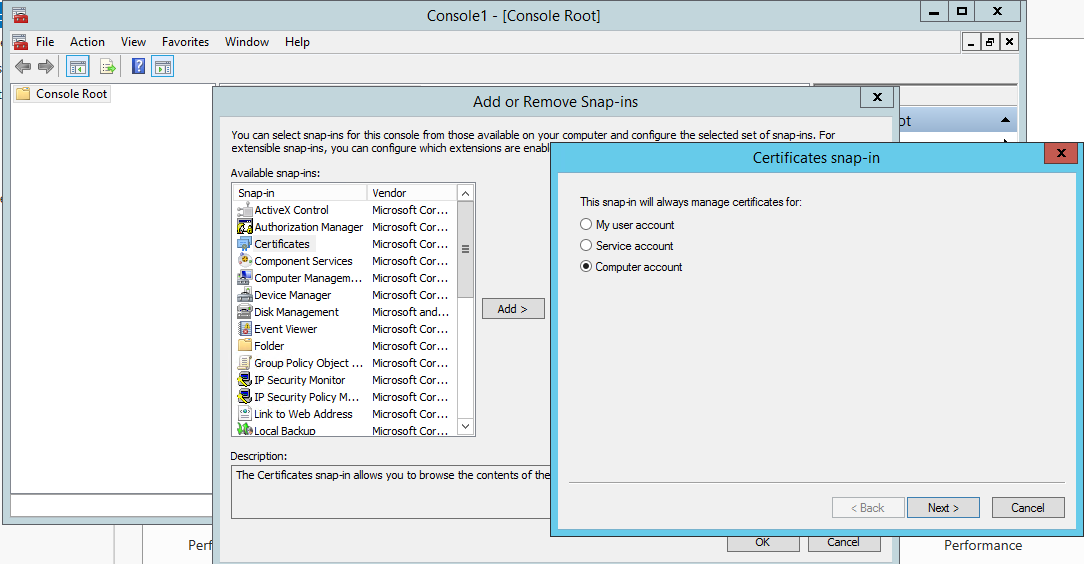

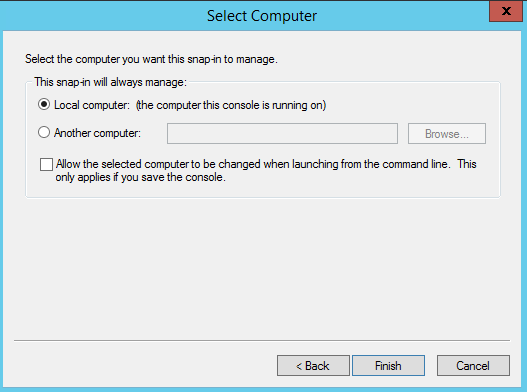

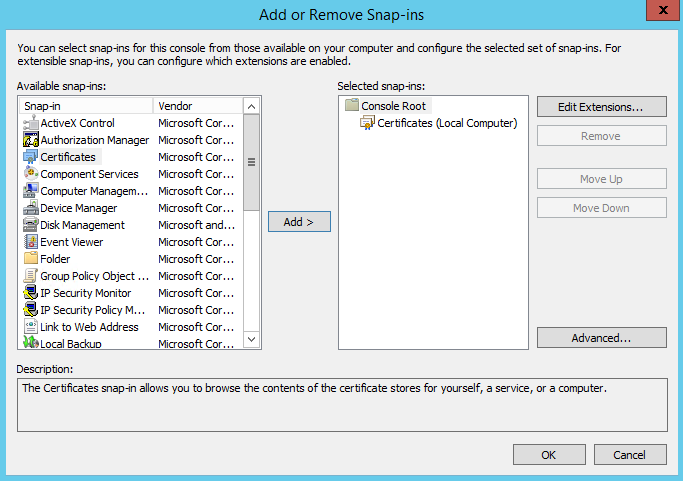

dann „MMC“ eingeben-> Add or Remove Snap-ins->Certificates->Computer account

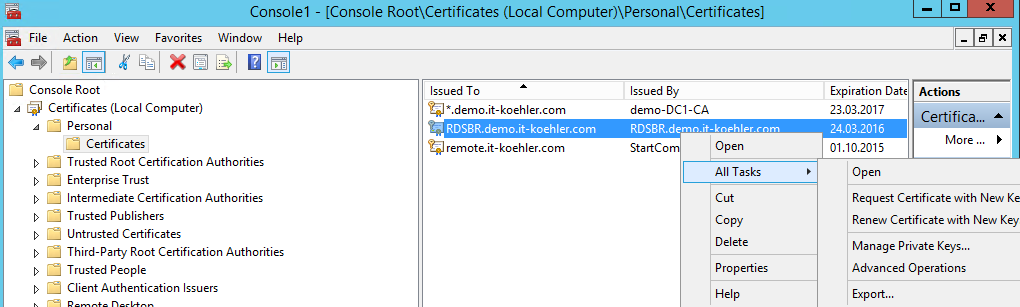

Selfsigned Zertifikate werden meist im „Personal“ Ordner abgelegt

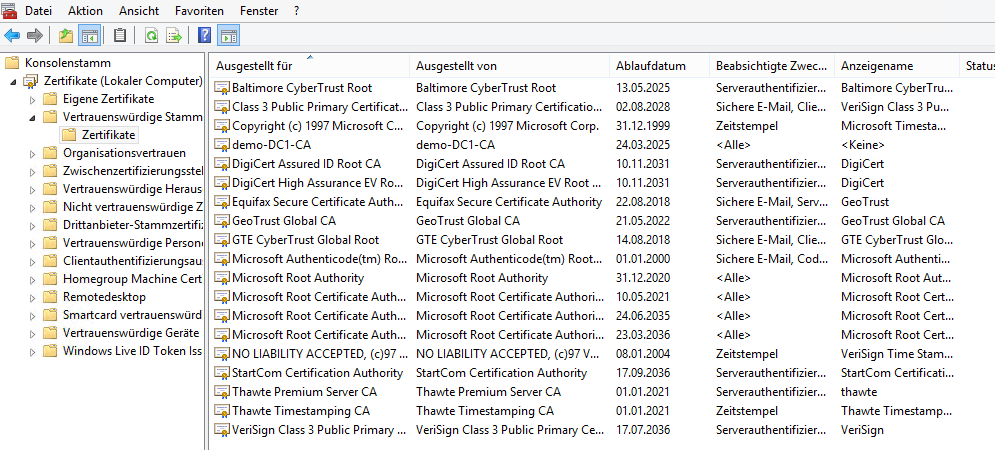

In meinem Fall möchte ich das „RDSBR.demo.it-koehler.com“ Zertifikat verteilen, somit muss dieses erst mal exportiert werden

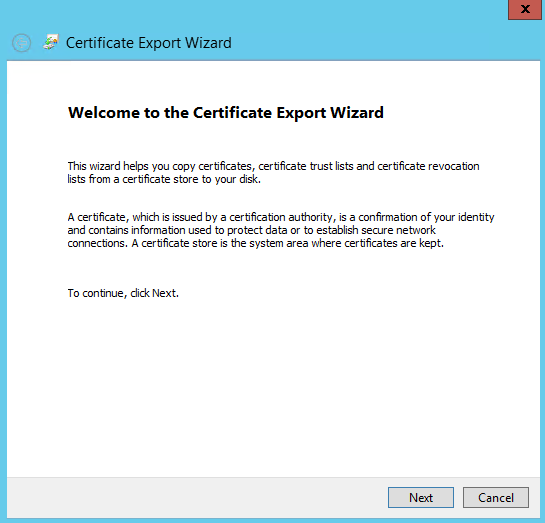

Deshalb auf „export“ klicken, nachdem ein Export-Wizard geöffnet wird

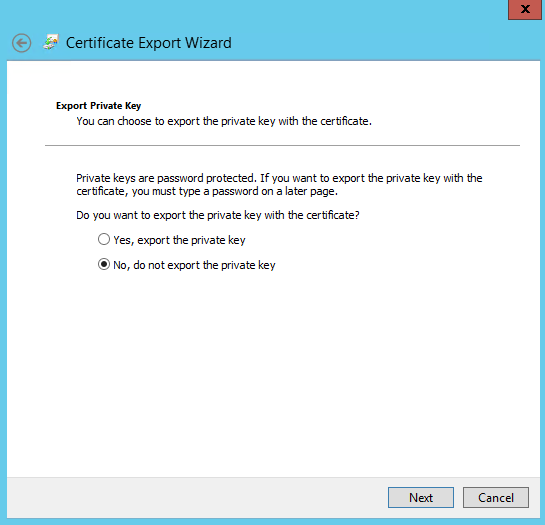

In diesem Fenster kann die Entscheidung getroffen werden ob der private Schlüssel exportiert werden soll oder nicht. Soll das Zertifikat auf einen anderen Server übertragen werden, muss der private Schlüssel exportiert werden. In meinem Fall nicht.

Hätte ich den privaten Schlüssel in eine PFX Datei export würde dies so aussehen

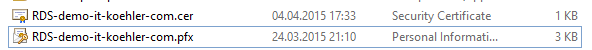

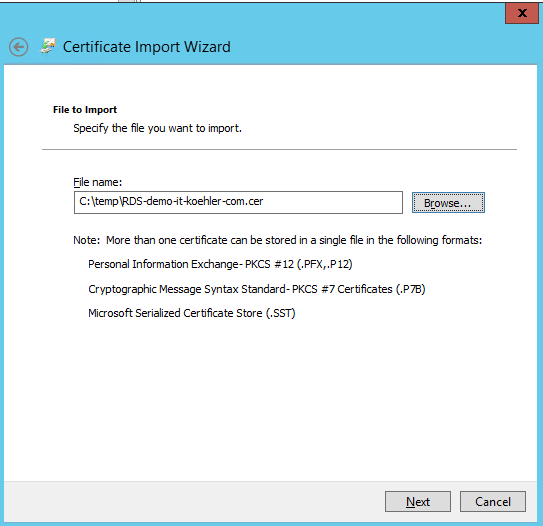

Nun kopiere ich die neu erstellte CER Datei auf meinen DC, da ich hier die GPO anlegen will.

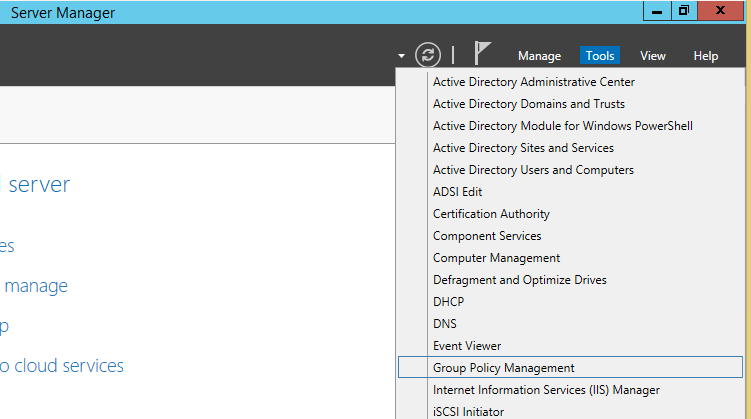

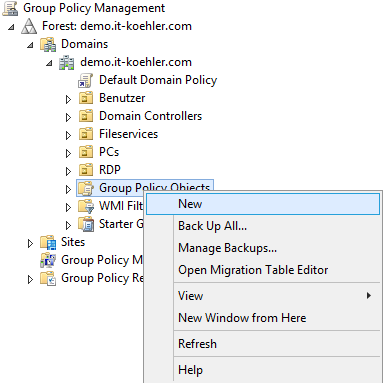

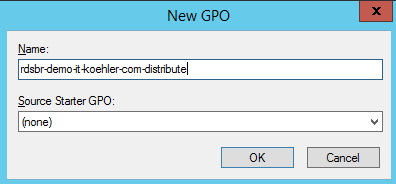

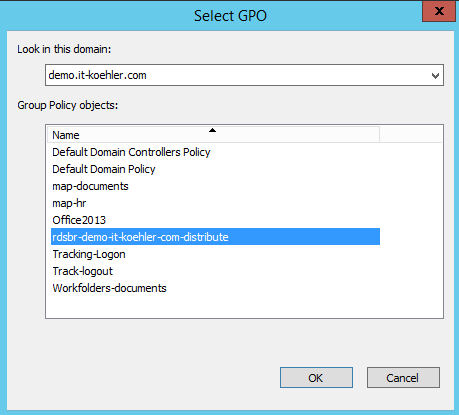

Um eine neue GPO anzulegen muss zuerst GPO Management geöffnet werden

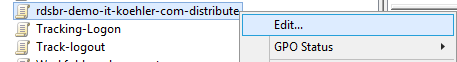

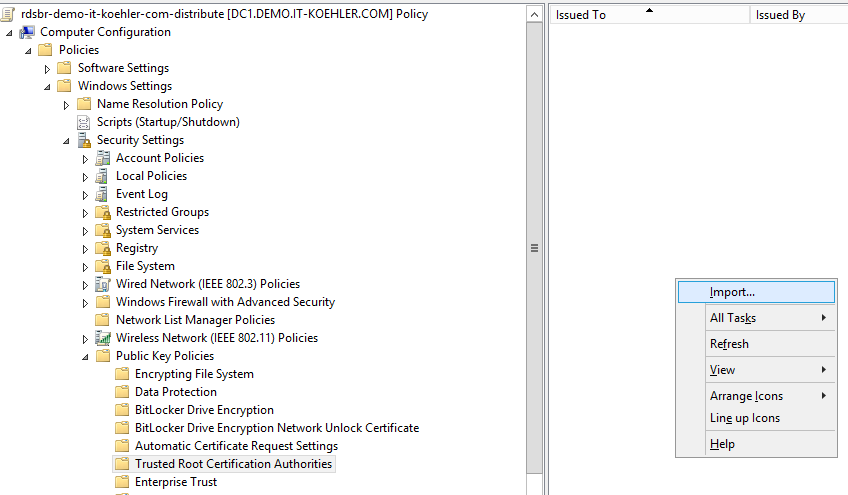

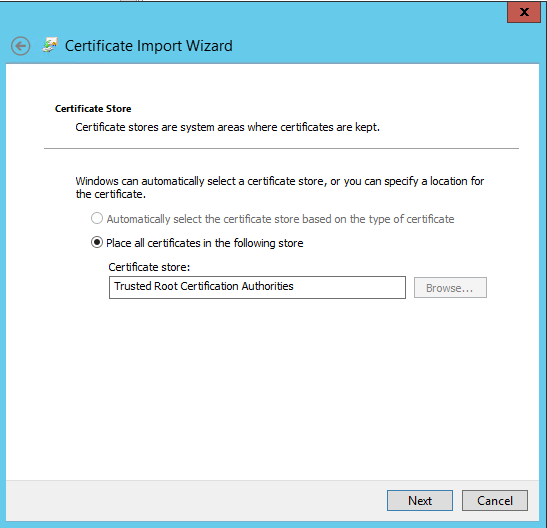

Computer Configuration-> Policies-> Windows Settings-> Security Settings-> Public Key Policies -> Trusted Root Certification Authorities

Mit dieser Einstellung wird das Zertifikat bei Computern als vertrauenswürde Zertifizierungsstelle installiert. Somit vertrauen die Rechner diesem Zertifikat und dann auch dem Dienst, der diesem zugewiesen ist. Selbstverständlich kann das Zertifikat auch dem Benutzer zugewiesen werden

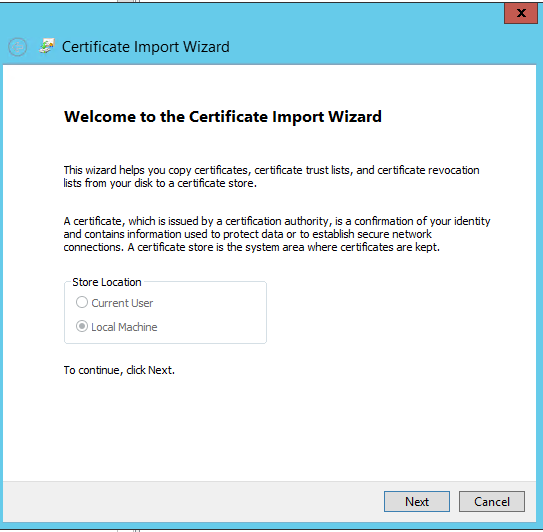

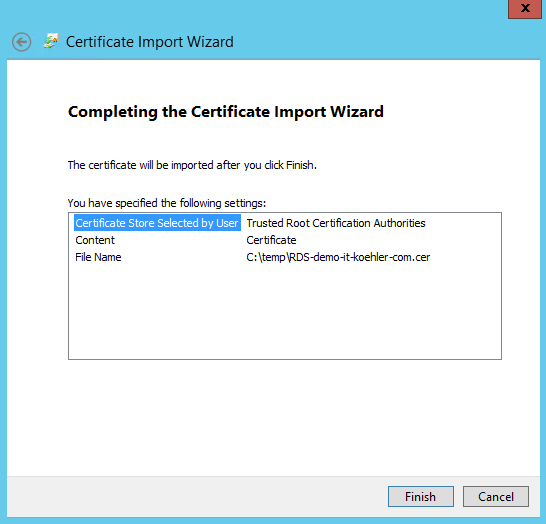

Es erscheint der bekannte Wizard zum Import von Zertifikaten

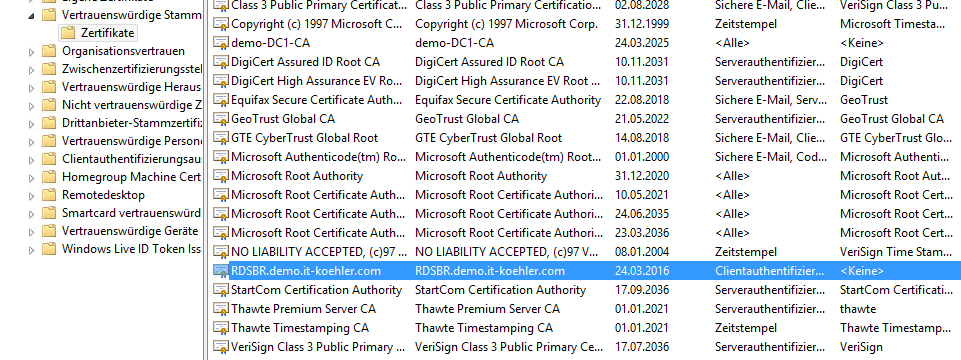

Wir prüfen nun auf dem Client ob das Zertifikat vorhanden ist , dazu auch wieder die MMC als Administrator aufrufen

Es lässt sich kein Zertifikat „RDSBR….“ finden,

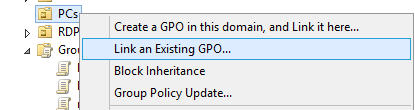

Also wird die GPO am DC auf die OU zugewiesen.

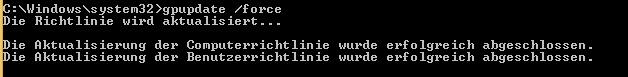

GPUPDATE /FORCE auf dem Client ausführen

Nun vertraut der Rechner diesem Zertifikat vollständig und erscheint keine Fehlermeldung mehr beim Aufruf eines Dienstes auf dem Server.

Viel Spaß beim Testen.