The estimated reading time 4 minutes

Vor einigen Tagen veröffentlichte das BSI einen guten Artikel zum Thema E-Mail-Sicherheit und moderne E-Mail Infrastrukturen

https://www.allianz-fuer-cybersicherheit.de/SharedDocs/Downloads/Webs/ACS/DE/BSI-CS/BSI-CS_155.pdf

Dies habe ich zum Anlass genommen diesen Artikel zu verfassen.

Da das SMTP Protokoll in den 80er Jahren konzipiert wurde und damals noch nicht so sehr an Sicherheit gedacht wurde, müssen wir in der heutigen Welt immer wieder Mechanismen erschaffen um dieses Protokoll an die heutigen Gegebenheiten anzupassen.

Einer dieser Mechanismen ist MTA-STS (Mail Transfer Agent-Strict Transport Security).

Vereinfacht erklärt erzwingt MTA-STS eine TLS Verbindung von Mailserver zu Mailserver. Der empfangende Mailserver kann dem sendenden Server mitteilen, dass TLS nicht optional, sondern erzwungen wird. Dies wird mit einer Kombination aus DNS und HTTPS erreicht. Im Grund wird damit erreicht, dass Mails nicht unverschlüsselt ausgetauscht werden, da bei den meisten Mailservern das sogenannte „Opportunistic TLS“ verwendet wird. Dabei wird ein gemeinsamer Nenner bei der TLS Aushandlung festgelegt, zur Not auf niedrigem Sicherheitslevel oder gar ohne TLS wenn der Empfänger oder Sender kein TLS unterstützt.

Das kann leicht zu Man-in-the-Middle-Attacken führen und Daten können dadurch abgegriffen werden. Ein gutes Video mit weiterer Erklärung verlinke ich hier.

Zu MTA-STS gibt es auch einen guten Artikel im Microsoft Learn, der die Einrichtung genau beschreibt. Siehe hier.

Nun aber zum Mechanismus MTA-STS:

Vorbereitung:

-> Zugriff auf den Webspace

-> Zugriff auf die DNS Verwaltung

-> Prüfen ob der Mailserver TLS mit dem entsprechenden Zertifikat unterstützt

-> eventuell E-Mail Adresse einrichten für die Berichterstattung

Durchführung:

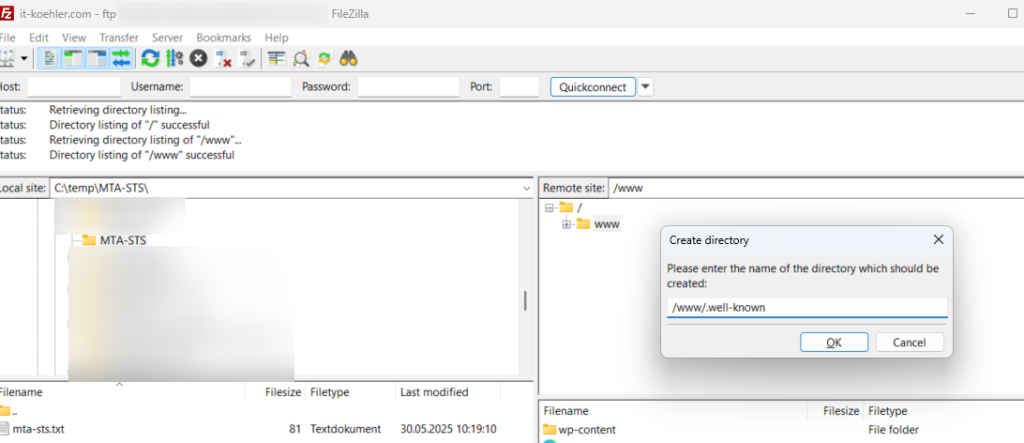

Zunächst muss eine Subdomain auf dem Webserver angelegt werden in meinem Fall beim Provider und einen Unterordner mit dem Namen „.well-known“. Hier muss dann die TXT (Policydatei) abgelegt werden.

Am Ende muss ein fertiger Link entstehen, der die TXT Datei präsentiert: https://mta-sts.it-koehler.com/.well-known/mta-sts.txt

Für diesen Schritt nutze ich FileZilla zum Upload kann aber auch mit einem beliebigen anderen Tool oder auch mit dem Windows Explorer erledigt werden.

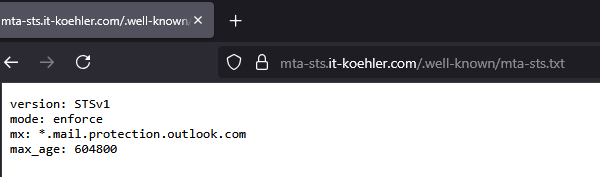

Der Inhalt meiner Datei ist folgendermaßen:

Mode = NONE,TESTING,ENFORCE

MX = Record ist der eigene MX Record der auf der Domäne konfiguriert ist

MAX_AGE = wie lange die Policy von sendenen Servern gespeichert werden in Sekunden

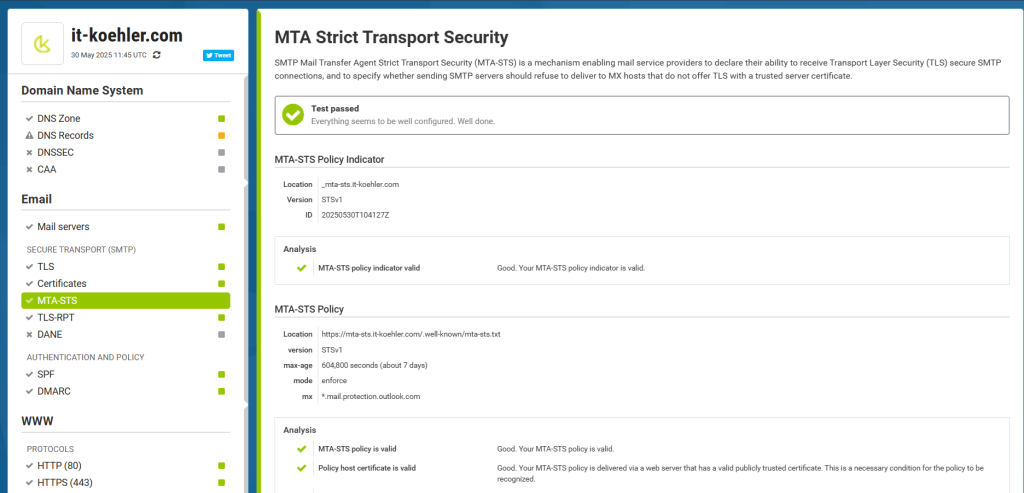

version: STSv1 mode: enforce mx: *.mail.protection.outlook.com max_age: 604800

In meinem Fall habe ich den Standard von Microsoft übernommen und Gültigkeitsdauer eine Woche festgelegt.

HINWEIS: sollte es Probleme mit TLS geben, können sendende Mailserver eventuell die genannte Zeit (Max Age) nicht senden, da ein Policy Update dann erst nach Ablauf der Frist gezogen wird.

Nun folgen noch die DNS Einträge auf der Domäne, in meinem Fall it-koehler.com

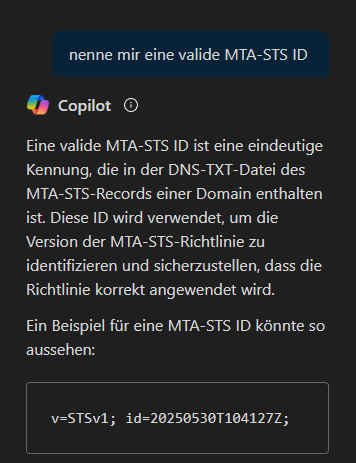

v=STSv1; id=20250530T104127Z;

ID kann selbst erstellt werden oder in meinem Fall stammt diese vom Copilot.

Reporting

Reporting empfiehlt sich hier auf jeden Fall, im eventuelle Fehler schneller finden zu können.

v=TLSRPTv1; rua=mailto:TLSRPT@it-koehler.com

Sobald die Funktionalität MTA-STS aktiv bei einer Kommunikation verwendet wird, entstehen Reports, die dann per Mail an die eingetragene Adresse geschickt werden.

Das ZIP Archiv enthält eine JSON Datei, welche die Reporting-Informationen enthält.

{"organization-name":"Google Inc.","date-range":{"start-datetime":"2025-06-03T00:00:00Z","end-datetime":"2025-06-03T23:59:59Z"},"contact-info":"smtp-tls-reporting@google.com","report-id":"2025-06-03T00:00:00Z_it-koehler.com","policies":[{"policy":{"policy-type":"sts","policy-string":["version: STSv1","mode: enforce","mx: *.mail.protection.outlook.com","max_age: 604800"],"policy-domain":"it-koehler.com","mx-host":["*.mail.protection.outlook.com"]},"summary":{"total-successful-session-count":1,"total-failure-session-count":0}}]}

Nachdem die Einträge im Internet veröffentlicht sind, kann eine einfache Prüfung über MXTOOLBOX erfolgen

oder auf https://www.hardenize.com/

Ich hoffe der Artikel bringt etwas Licht ins Dunkel und hilft weitere Mailserver weiter abzusichern. Allgemein bietet diese Methode einen ganz guten Schutz, DANE für eingende Mails wäre aber, wenn DNSSEC verfügbar ist, eine Spur besser.

Wenn euch der Artikel gefallen hat, dann drück gerne auf „Helpful“ ansonsten freue ich mich über konstruktive Kommentare.