The estimated reading time 3 minutes

Microsoft hat wieder ein neues Update für Exchange im Januar 2023 veröffentlich. Die Installation unterscheidet sich nicht von früheren Sicherheitsupdates, allerdings wird nun nur noch das aktuelle CU von Exchange Server 2016 (CU23) unterstützt. Hier noch nähere Infos zum Update.

Hier noch die Links zum manuellen Download der entsprechenden SUs

- Exchange Server 2013 CU23 (note that support and updates end on April 11, 2023)

- Exchange Server 2016 CU23

- Exchange Server 2019 CU11 and CU12

Spannend ist auch, dass mit diesem Update auch ein weiteres Sicherheitsfeature für den Exchange OnPremises eingeführt wird, auch wenn dieses MANUELL aktiviert werden muss.

UPDATE 25.01.2023: Wessen Exchange 2016 Dienste auf Windows Server 2012R2 nicht mehr starten sollte bitte folgenden Workaround verwenden.

Certificate signing of PowerShell serialization payload in Exchange Server

Serialization is the process of converting the state of an object into a form (stream of bytes) that can be persisted or transmitted to memory, a database, or a file. PowerShell, for example, uses serialization (and its counterpart deserialization) when passing objects between sessions. To defend Exchange servers against attacks on serialized data we’ve added certificate-based signing of PowerShell serialization payloads

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-january-2023-exchange-server-security-updates/ba-p/3711808

Um diese Sicherheitsfunktion nutzen zu können muss aber das bereits bekannte Exchange Auth Zertifikat gültig sein. Hierzu gibt es mehrere Wege um die Prüfung des Auth Zertifikates durchzuführen.

Siehe Link zur manuellen Prüfung: https://learn.microsoft.com/de-de/Exchange/plan-and-deploy/integration-with-sharepoint-and-skype/maintain-oauth-certificate?view=exchserver-2019

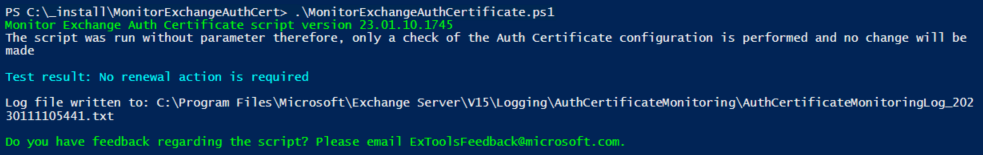

Oder eben ein PowerShell Script von Microsoft welches das Auth Zertifikat unter die Lupe nimmt

HINWEIS: Pro Exchange Organisation wird nur ein Zertifikat für alle Exchange Server verwendet!

Um das MonitorExchangeAuthCertificate.ps1 verwenden zu können muss der ausführende Benutzer Mitglied der Gruppe „Organization Management“ sein. Im besten Fall findet die Validierung kein abgelaufenes Zertifikat.

Somit steht dem Certificate signing of PowerShell serialization payload nichts mehr im Weg. Hier gelten natürlich ebenfalls Vorbereitungen. Exchange Auth Zertifikat und Januar 23 SU muss installiert sein!

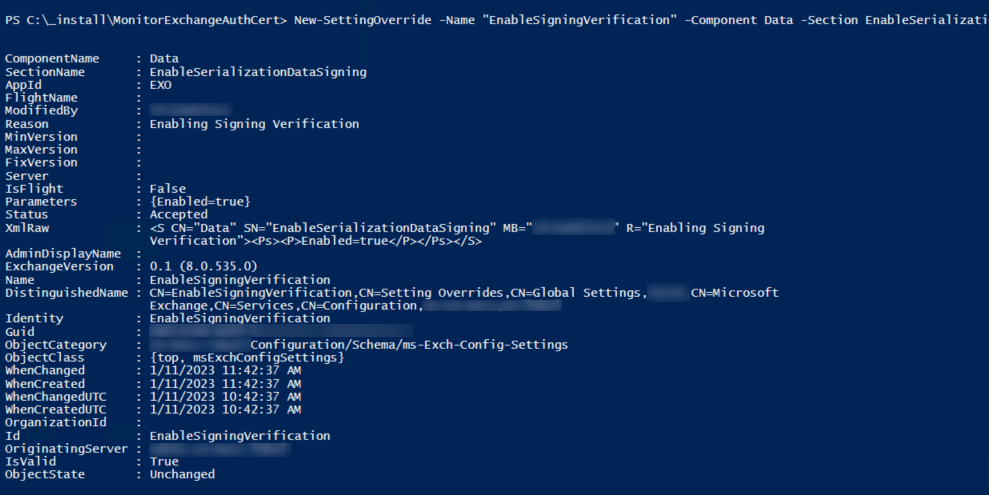

Die Aktivierung kann mit folgendem Befehl durchgeführt werden (muss nur einmal organisationsweit für Exchange 2016 und 2019 gemacht werden):

New-SettingOverride -Name "EnableSigningVerification" -Component Data -Section EnableSerializationDataSigning -Parameters @("Enabled=true") -Reason "Enabling Signing Verification"

Woher weiß ich nun, dass es vielleicht funktioniert?

Get-ExchangeDiagnosticInfo -Process Microsoft.Exchange.Directory.TopologyService -Component VariantConfiguration -Argument Refresh

Danach müssen noch die Webdienste durchgestartet werden (nur auf dem Server mit dem ausgeführten Befehl oben).

Restart-Service -Name W3SVC, WAS -Force

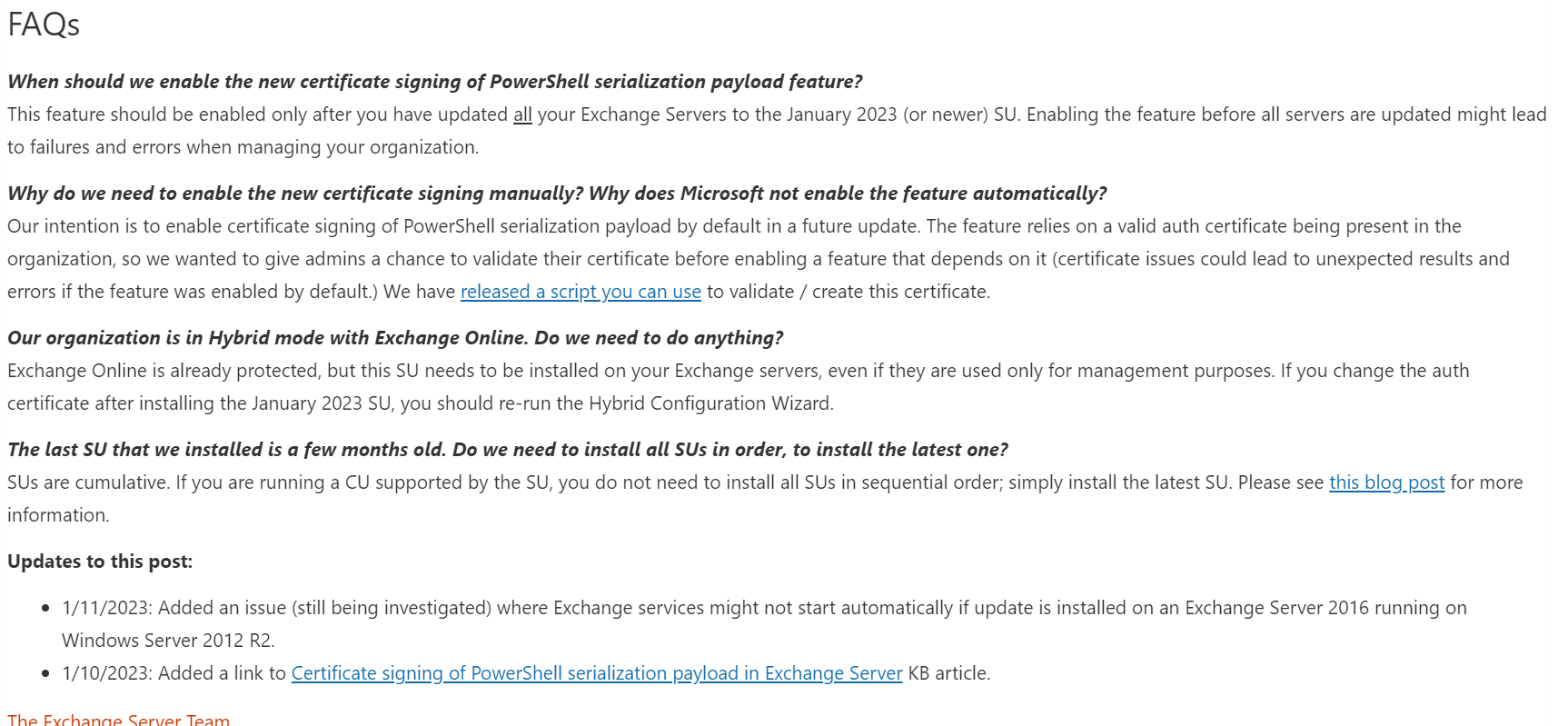

Es lohnt sich zusätzlich noch die FAQs zu lesen:

Das wars hoffentlich für den Monat Januar im Bereich Exchange. In diesem Sinne ein frohes Update und hoffentlich wenige Probleme. Wenn euch der Beitrag gefällt, klickt bitte auf „Helpful“.

[…] Mit diesem Update wird die sogenannte PowerShell serialization payload aktiviert. Diese konnte bereits mit dem Januar 2023 SU manuell aktiviert werden. Siehe Artikel aus dem Januar. […]

[…] Update NICHT automatisch aktiviert und muss weiterhin manuell aktiviert werden. Siehe hierzu den Blogpost vom Januar 2023 oder den originalen Microsoft […]