The estimated reading time 3 minutes

Generell bin ich immer wieder auf der Suche nach Produkten und Software die das Leben erleichtern, ich aber trotzdem keine Abstriche in Punkto Sicherheit machen muss. Ein gutes Produkt aus dieser Kategorie ist meiner Meinung nach der Yubikey von Yubico.

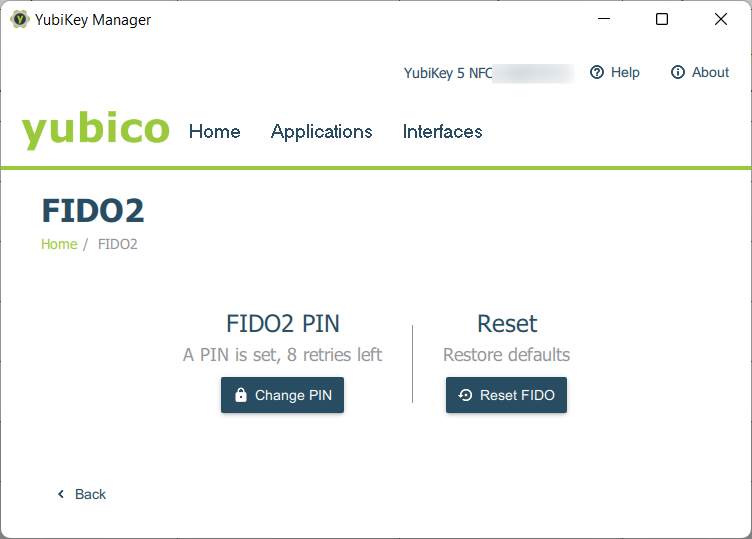

Zunächst macht es Sinn einen Zugriff PIN einzurichten, sodass nachher auch die Accounts möglichst einfach hinzugefügt werden können. Es wird der YubiKey Manager für die Einrichtung benötigt:

https://www.yubico.com/support/download/yubikey-manager/

Viele Dienste nutzen inzwischen das Auth Protokoll FIDO2, deshalb nehme ich dieses mal als Beispiel.

Ergänzend einfach mal die Liste der Anbieter anschauen, die den YubiKey unterstützen.

https://www.yubico.com/de/works-with-yubikey/catalog/?sort=popular

Wer mehr über die einzelnen Authentifizierungsverfahren wissen möchte, hier ist gut beschrieben was die einzelnen Methoden anstellen. https://thomas-leister.de/authentifizierungsverfahren-des-yubikeys-erklaert/

HINWEISE:

Bei Reset gehen alle gespeicherten FIDO Schlüssel verloren!!!

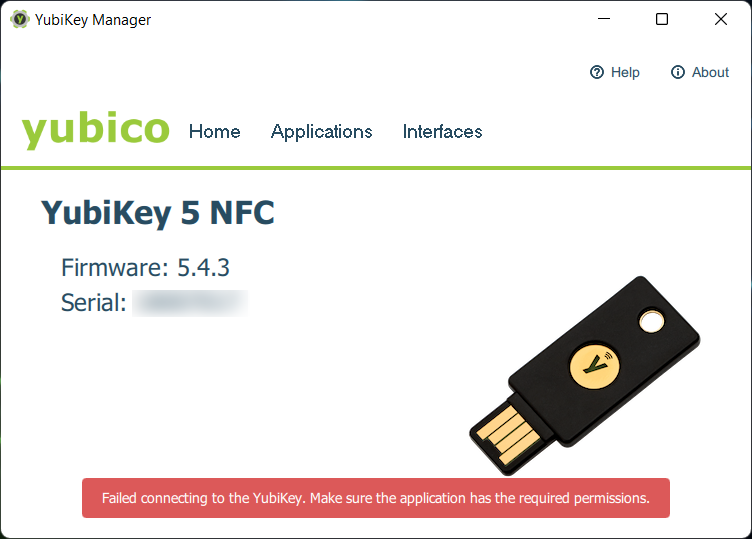

Sollte die Meldung „Failed to connecting…“ erscheinen, bitte den Yubikey Manager „als Administrator“ ausführen

Nach dem Einrichten der PIN kanns auch schon direkt loslegen.

Es lohnt sich auch noch kurz einen Blick in den Reiter „Interfaces“ zu werfen, hier kann noch definiert werden, welche Protokolle bei welcher Schnittstelle funktionieren.

Das wars aber auch schon mit Einstellungen, nun will ich das Teil testen. Also hab ich mir gedacht, ich nehme mal meinen Twitter Account her. Da ich sowieso nicht sonderlich viel in Twitter mache, scheint dies der geeignete Testkandidat. Ab zu den Account Einstellungn und Zweifaktor Auth aktiviert.

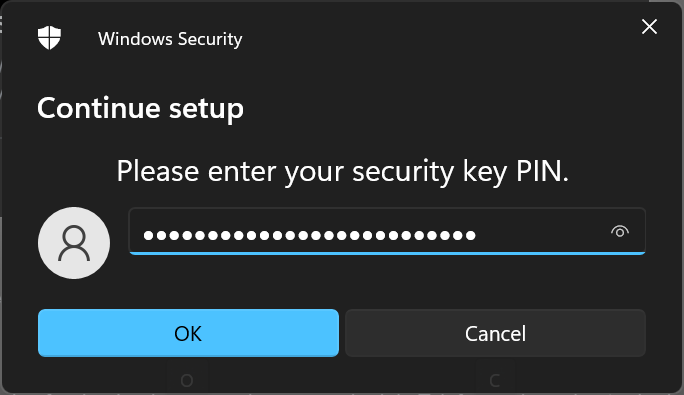

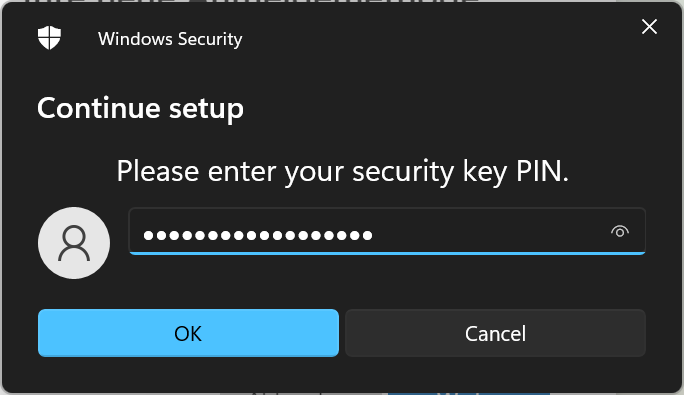

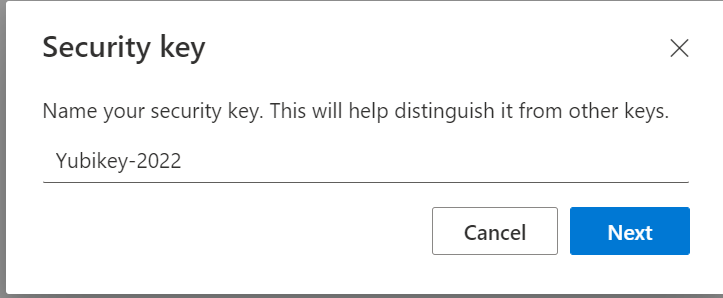

Sicherheitsschlüssel hinzufügen, vergebene PIN eingeben, fertig. Das ging ja einfach.

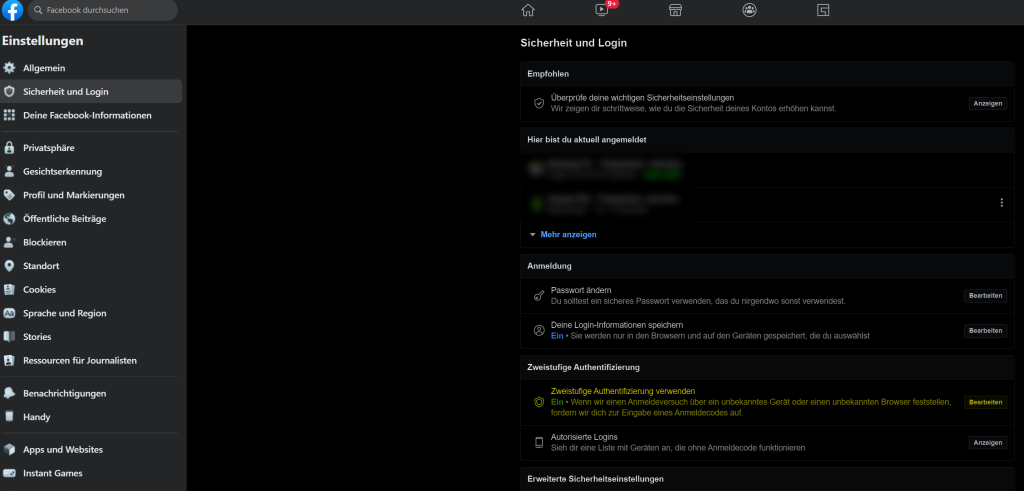

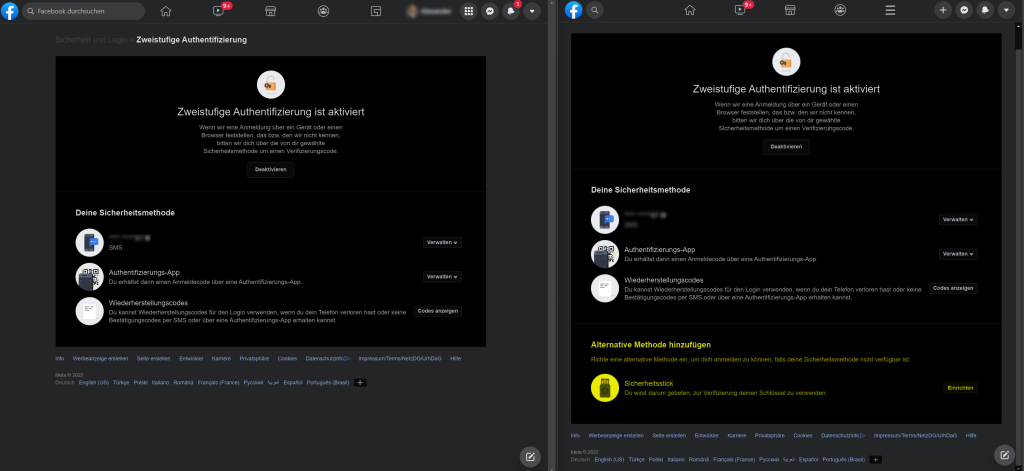

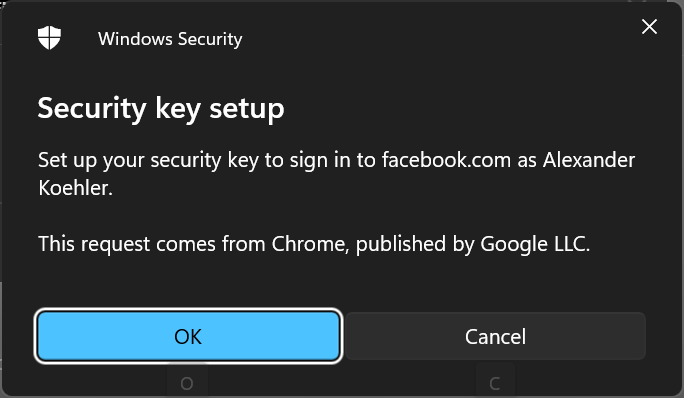

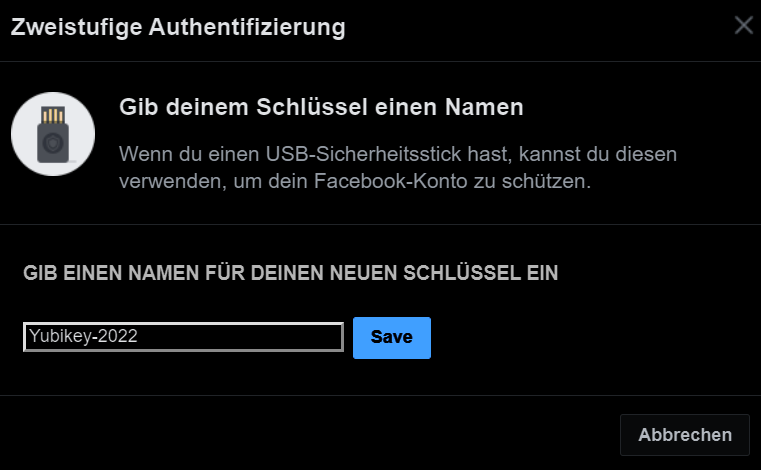

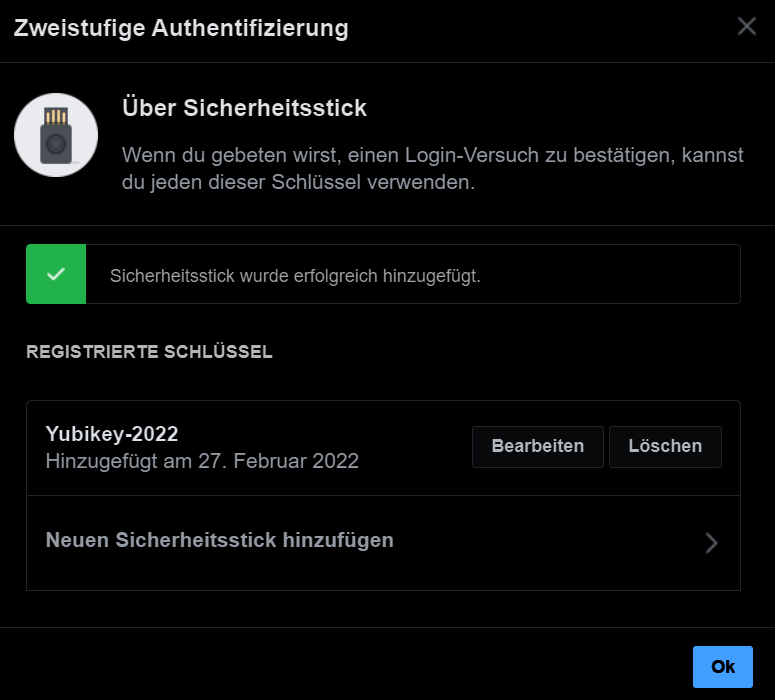

Also gleich mal Facebook hinterher. Ebenfalls in den Einstellungen ist Zweifaktor zu finden.

Erste Ernüchterung (keine große Sache) MS Edge aktuelle Version funktioniert die Schlüsselregistrierung nicht (Stand 27.02.2022), im Google Chrome Browser ging es ohne Probleme.

Also kein wirklicher Showstopper.

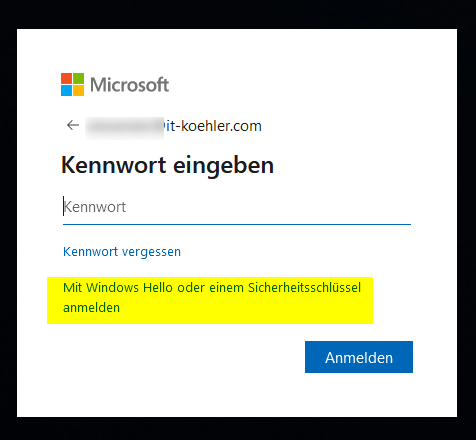

Microsoft Account (business)

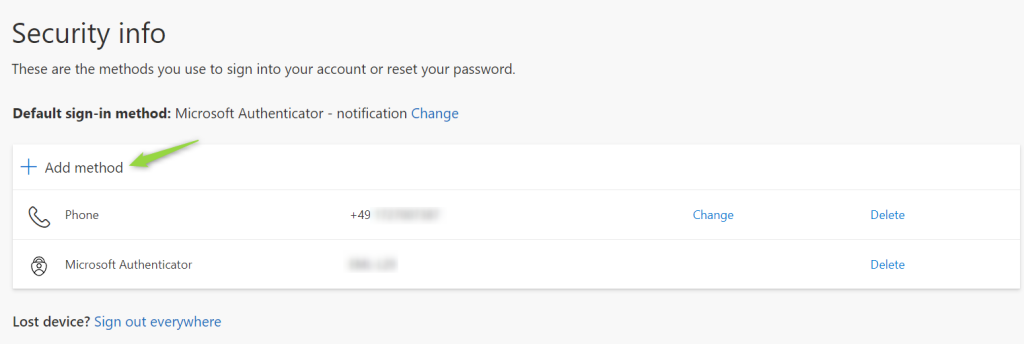

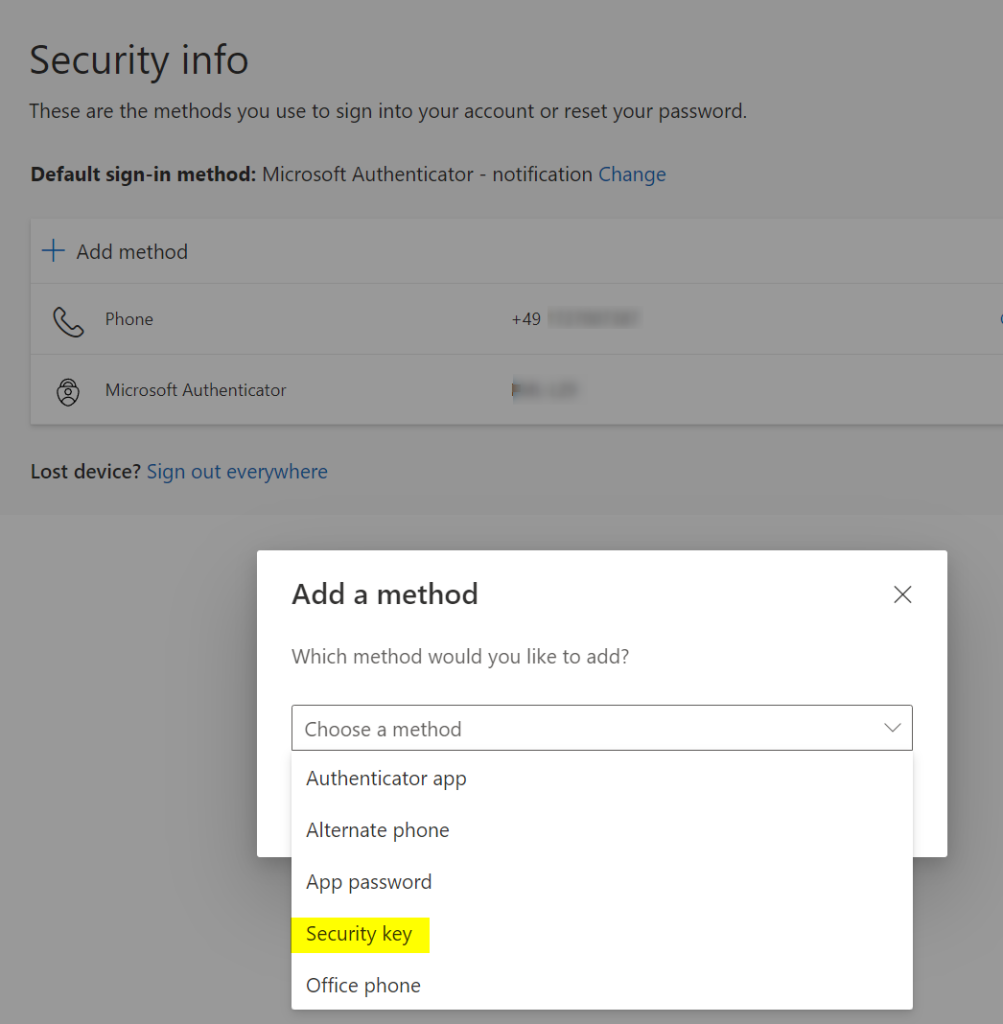

Auch hier wieder in die Einstellungen meine primären Microsoft Accounts und dann schnell noch die Sicherheitseinstellungen aufgerufen. https://mysignins.microsoft.com/security-info

Leider kein Glück, da hier noch keine Sicherheitsschlüssel erlaubt/aktiviert sind.

Hier schon Mal ein Link von Microsoft zum Thema Aktivierung FIDO2 Sicherheitsschlüssel.

https://docs.microsoft.com/en-us/azure/active-directory/authentication/howto-authentication-passwordless-security-key

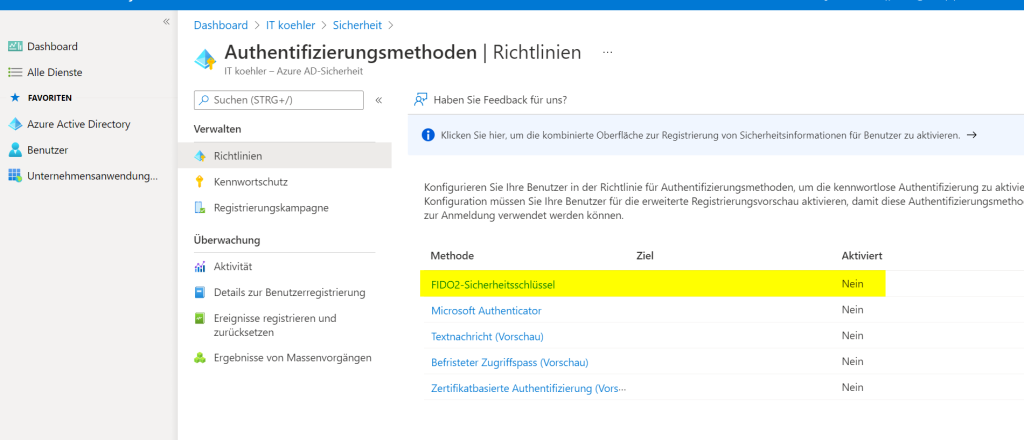

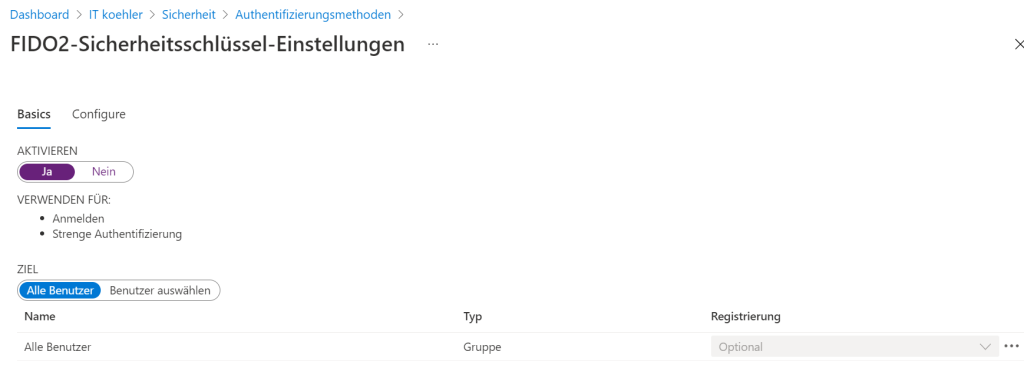

Die Aktivieren des FIDO2 Sicherheitsschlüssels muss als Admin im Azure AD durchgeführt werden.

https://aad.portal.azure.com/

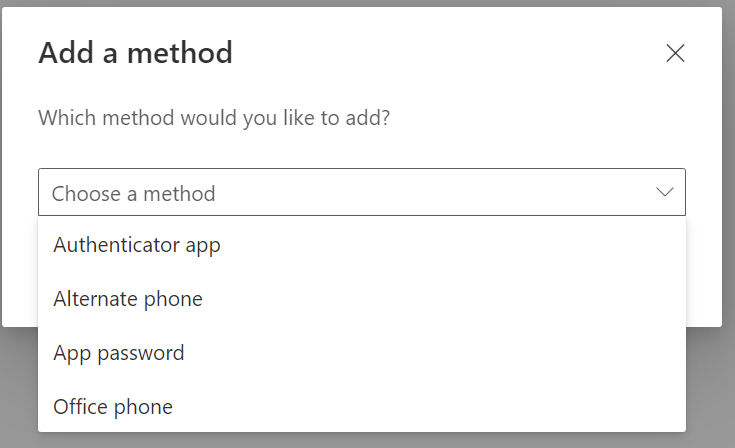

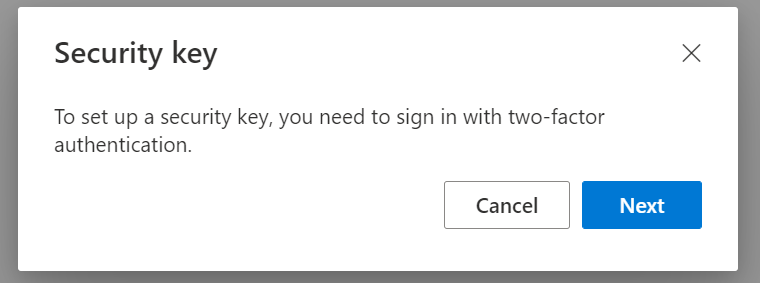

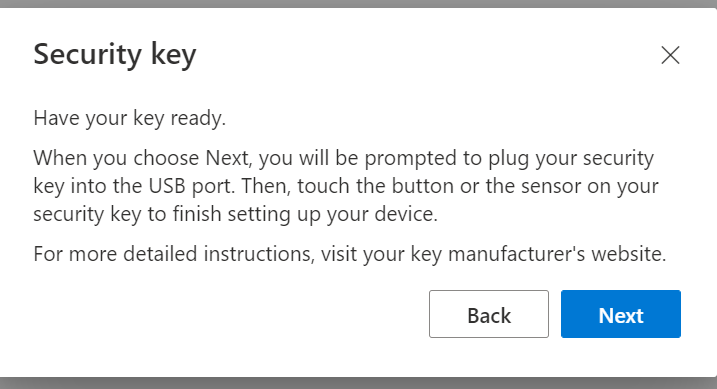

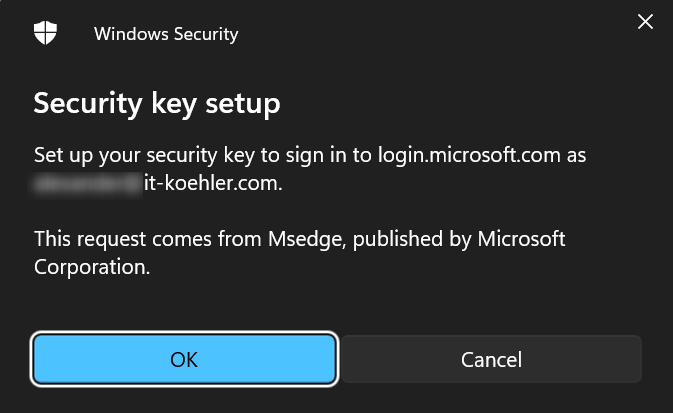

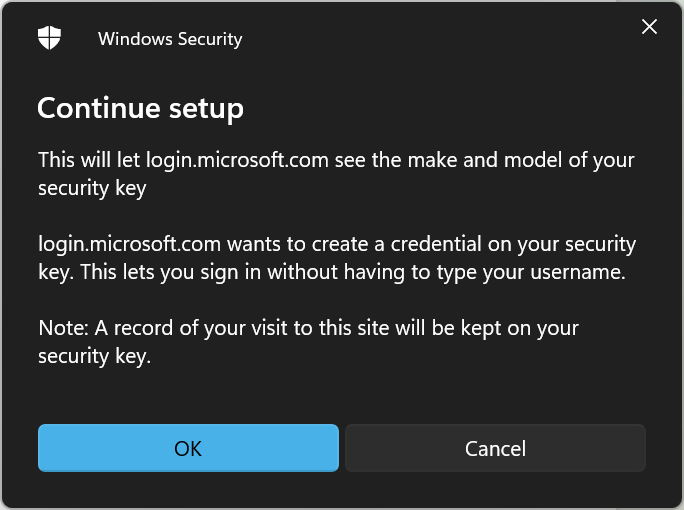

Zurück zu meinem normalen Benutzer, hier kann ich nun wieder im Sicherheitsportal angelangt, den Sicherheitsschlüssel auswählen.

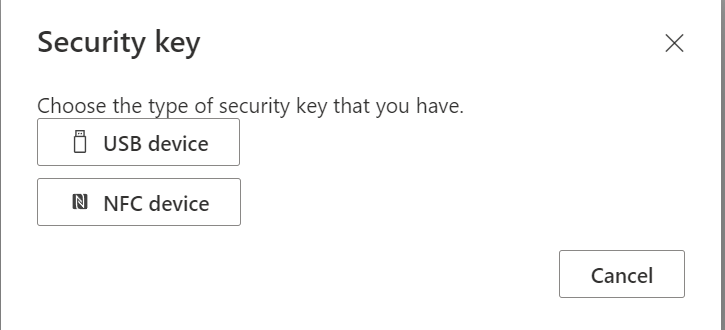

In meinem Fall wähle ich die USB Variante da der Yubikey nicht per NFC angesteuert wird.

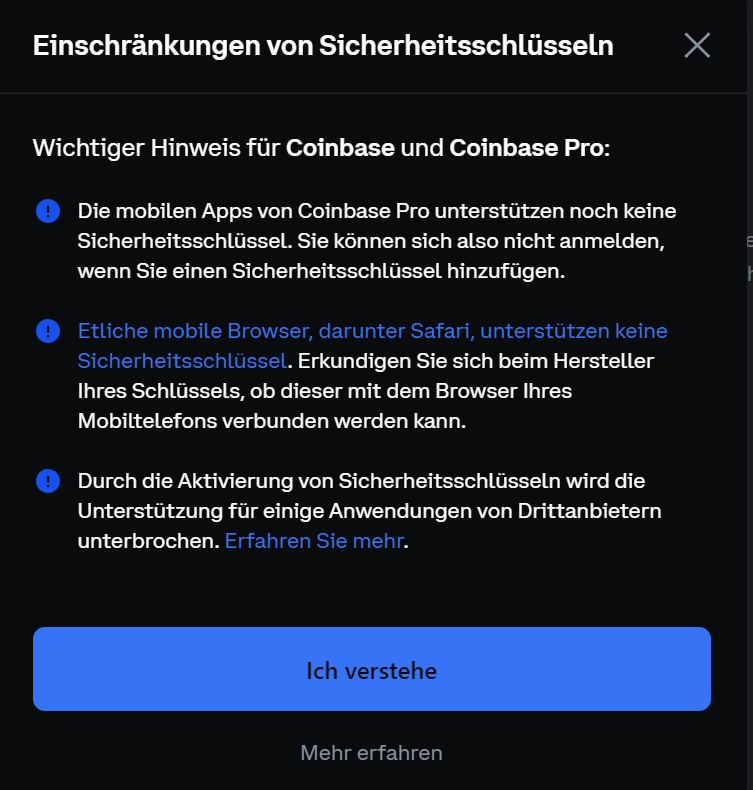

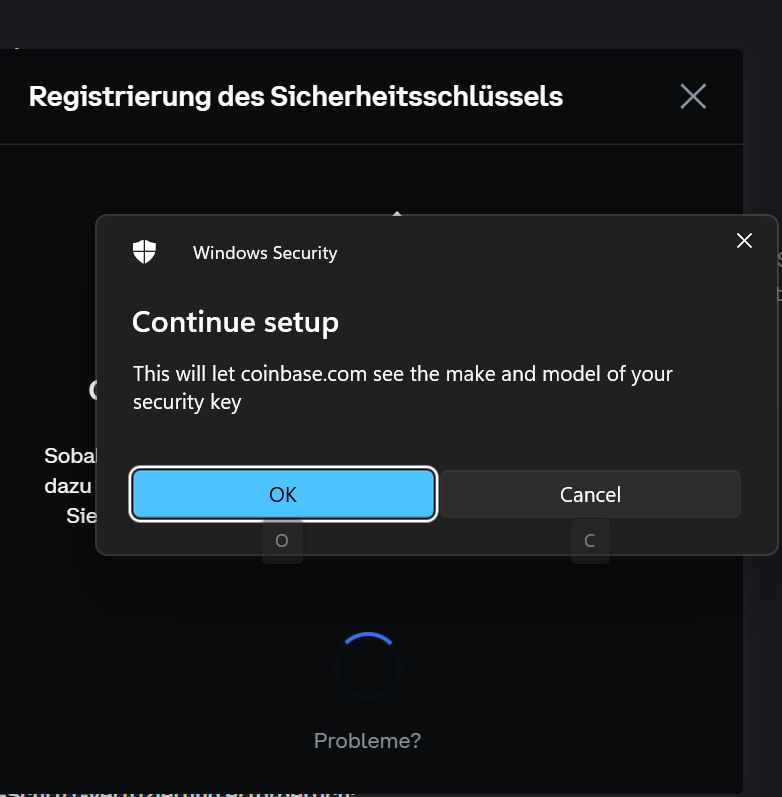

Coinbase

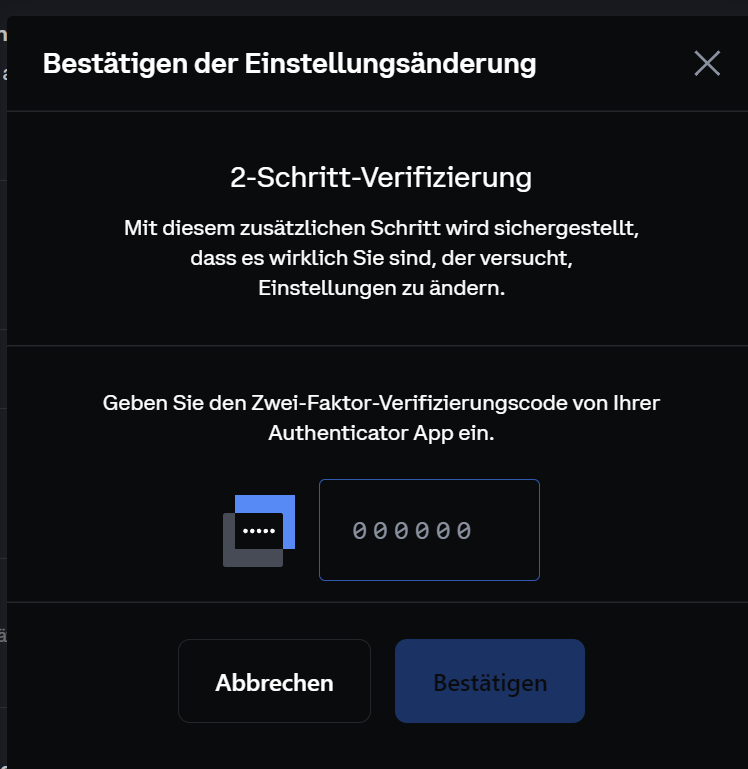

Auch Coinbase bietet die Möglichkeit einen Sicherheitsschlüssel zu verwenden.

Zunächst heißt es erst mal wieder die Authenticator App bemühen.

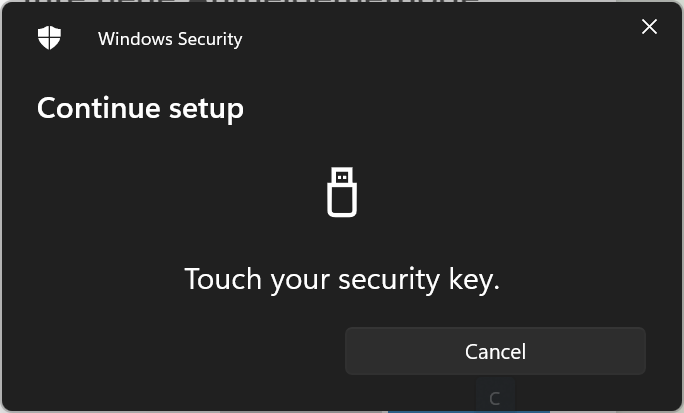

eine kleine Berührung des YubiKeys und schon geht direkt weiter zum Portal.

Bald erscheint ein weiterer Teil dieser Reihe für die MFA von Keepass und auch die zentrale Anmeldung an Windows per Yubikey. Bei Fragen oder Anregungen gerne direkt einen Kommentar hinterlassen. Wenn euch der Artikel gefallen hat, drückt gerne auf „helpful“

[…] gibt hier einige Richtlinien zum Thema Passwörter mit, außerdem Alternativen zu Passwörtern wie Hardwaretokens und Smartcards bzw. allgemein Phishing-resistente Authentifizierungsmethoden.Microsoft bietet hier […]

[…] Teil 1 der YubiKey Reihe zeigt die Einrichtung mit M365 und anderen Webportalen […]