The estimated reading time 4 minutes

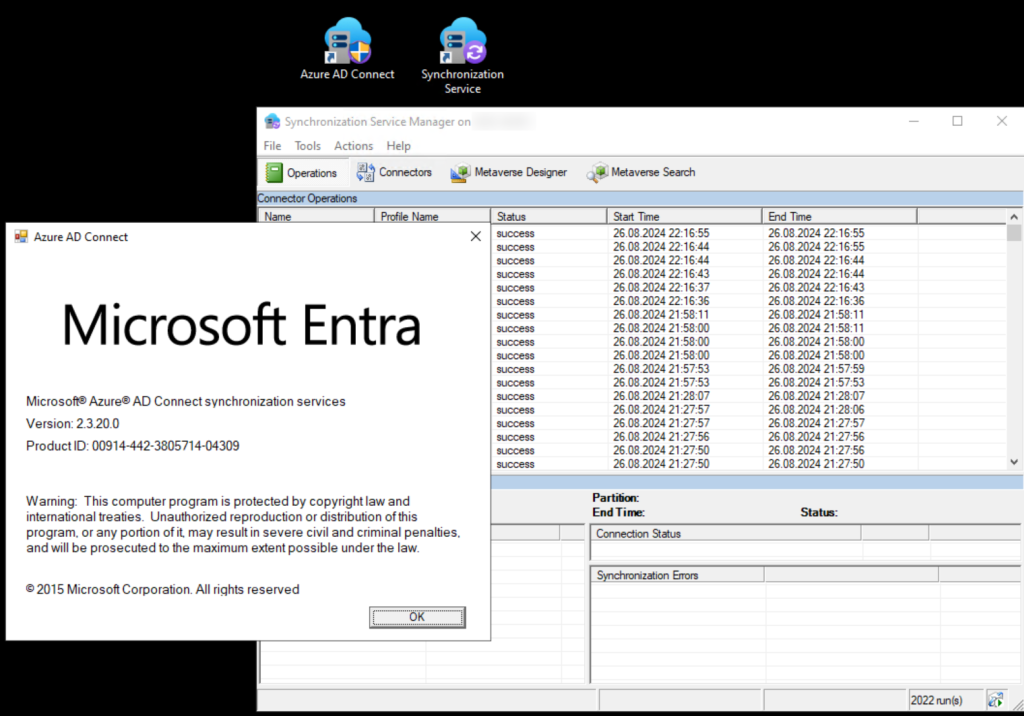

Vor einigen Wochen wollte ich (wie immer) den vorherigen Azure AD Connect zu Microsoft Entra Connect updaten. Hier brachte Microsoft Mitte Juli eine aktuelle Version heraus (2.3.30.0). Leider ging die Installation schief und auch das erneute Installieren inklusive Troubleshooting ging zunächst gründlich in die Hose. Weder Passwort Sync noch Benutzer Sync wollten mit dieser Version funktionieren (Betriebssystem Windows Server 2022), also Rollback auf Version 2.3.8.0 . Funktionierte sofort wieder. Nach einigen Tagen brachte mich ein Kollege auf folgenden Beitrag.

TLS 1.2 Enforcement gilt natürlich auch für ältere Server Betriebssysteme auf denen der Connector betrieben wird.

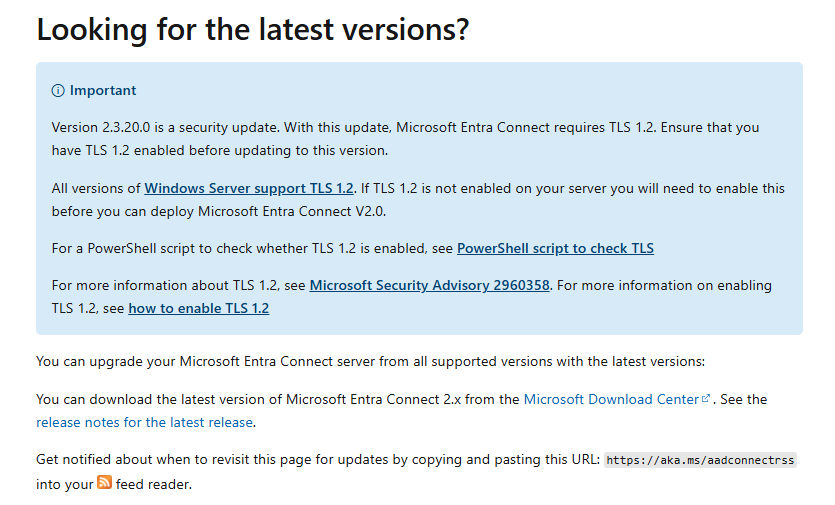

Leider kein Hinweis auf der Download Seite zum TLS1.2 Problem (Screenshot stammt vom 26.08.2024).

Allerdings taucht nun bei der Versionshistorie folgender Hinweis auf:

Also sofort auf meinem komplett aktuellen Betriebssystem TLS 1.2 mit dem von Microsoft bereitgestellten Script geprüft.

Siehe da, TLS 1.2 nicht aktiviert! Inzwischen gibt es sogar eine eigene Seite zu dem Thema TLS 1.2 Enforcement Entra Connect

Auch hier nochmals der Hinweis:

Function Get-ADSyncToolsTls12RegValue

{

[CmdletBinding()]

Param

(

# Registry Path

[Parameter(Mandatory=$true,

Position=0)]

[string]

$RegPath,

# Registry Name

[Parameter(Mandatory=$true,

Position=1)]

[string]

$RegName

)

$regItem = Get-ItemProperty -Path $RegPath -Name $RegName -ErrorAction Ignore

$output = "" | select Path,Name,Value

$output.Path = $RegPath

$output.Name = $RegName

If ($regItem -eq $null)

{

$output.Value = "Not Found"

}

Else

{

$output.Value = $regItem.$RegName

}

$output

}

$regSettings = @()

$regKey = 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'SystemDefaultTlsVersions'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'SchUseStrongCrypto'

$regKey = 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'SystemDefaultTlsVersions'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'SchUseStrongCrypto'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'Enabled'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'DisabledByDefault'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'Enabled'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'DisabledByDefault'

$regSettings

Leider auf dem Server kein TLS 1.2 aktiv, deshalb gleich das Script zur Aktivierung gestartet und den Server einmal Neugestartet (Pflicht!).

If (-Not (Test-Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319'))

{

New-Item 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319'))

{

New-Item 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server'))

{

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client'))

{

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null

Write-Host 'TLS 1.2 has been enabled. You must restart the Windows Server for the changes to take affect.' -ForegroundColor Cyan

Nach dem erneuten Check auf die TLS Version, sieht die Auswertung deutlich besser aus.

In diesem Sinne frohes Updaten und viel Erfolg mit der aktuellen Entra AD Connect Version.

Wenn euch der Artikel gefallen hat, bitte auf „helpful“ klicken, ansonsten gerne einen Kommentar da lassen.