The estimated reading time 1 minutes

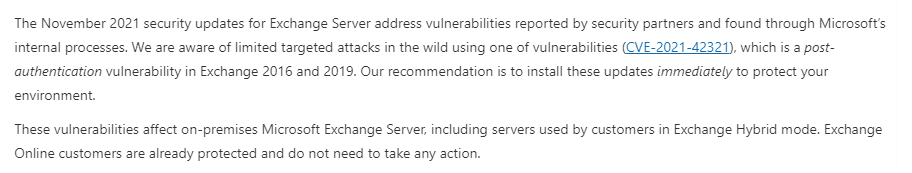

Auch im November ist wieder eine kritische Lücke in Exchange bekannt geworden. Siehe Exchange 2013/2016/2019. CVE-2021-42321. Auch hier kann ein Angreifer aus der Ferne wieder Code gegen den Exchange ausführen.

Weitere Infos zum Exchange Update und zur Sicherheitslücke siehe.

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-november-2021-exchange-server-security-updates/ba-p/2933169

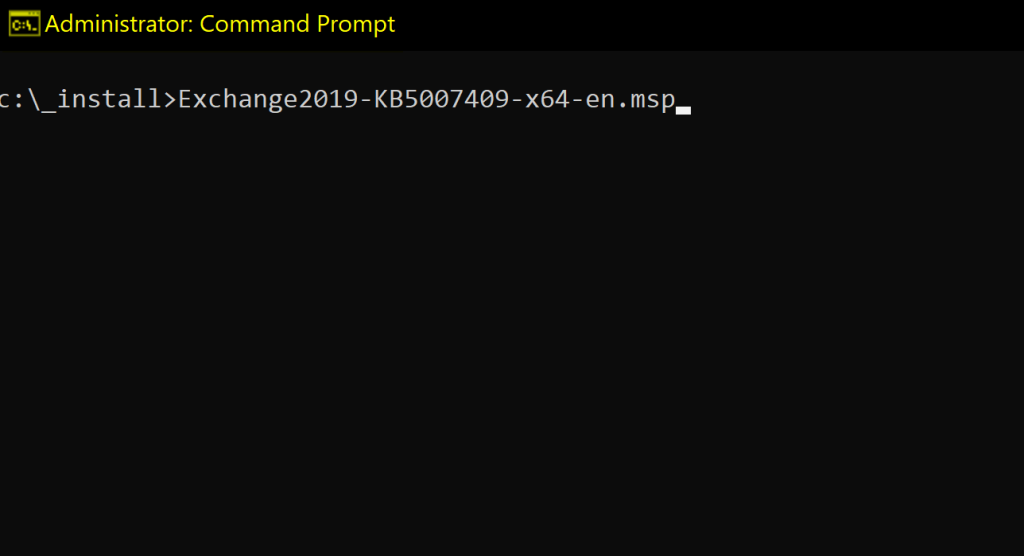

Hier mal die Links für den manuellen Download des Patches.

Auch bei diesem Patch sind nur lokale Exchange Server betroffen (OnPremises), Exchange Online wurde bereits abgesichert.

HINWEIS: wer den Patch manuell installiert immer über eine Administrative Konsole!

Wer wissen möchte ob er eventuell betroffen ist, kann folgendes Script verwenden um das Eventlog zu durchsuchen.

Get-WinEvent -FilterHashtable @{ LogName='Application'; ProviderName='MSExchange Common'; Level=2 } | Where-Object { $_.Message -like "*BinaryFormatter.Deserialize*" }

Weiterer HINWEIS: es muss nicht SU Oktober 2021 installiert sind, es lässt sich direkt Update November 2021 installieren!

Hier mal noch eine Übersicht über die aktuellen CUs und Patches für alle Exchange Versionen.

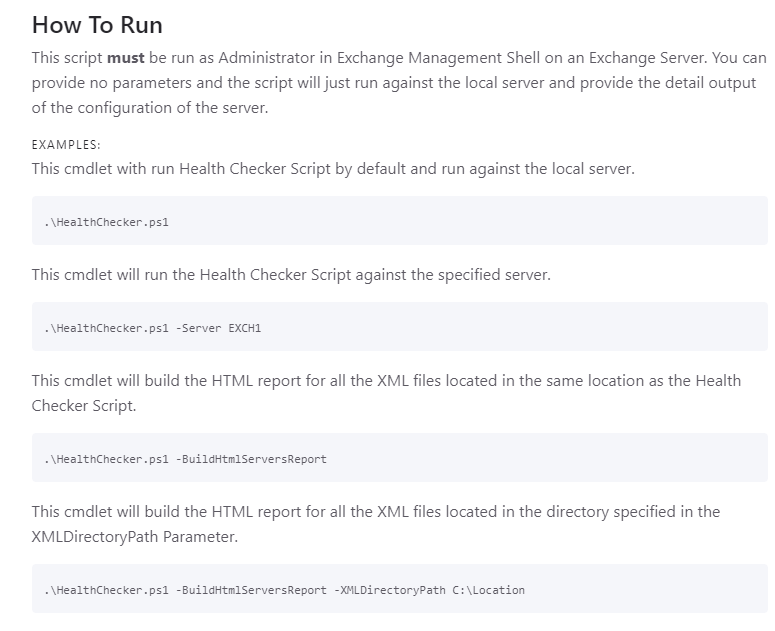

Ein weiteres nützliches Tool ist der Exchange Healt Checker siehe Link: https://aka.ms/ExchangeHealthChecker

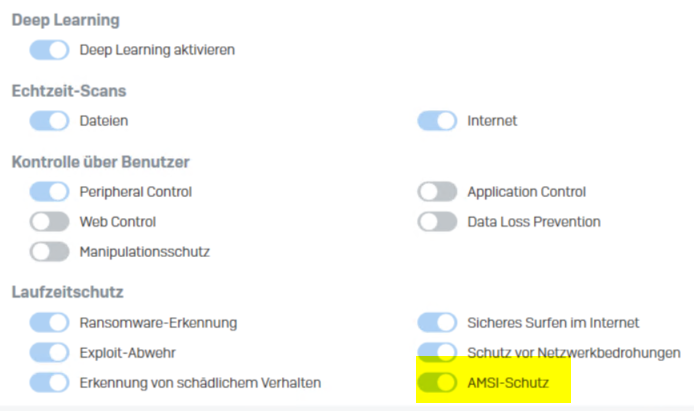

HINWEIS: bei einigen Systemen machte die AMSI Schnittstelle vermehrt Probleme. Dies ist meistens auf eine AntiVirus Software zurückzuführen, welche ebenfalls die AMSI Schnittstelle antriggert. Dies äußert sich meist, durch ein extrem langsames Outlook. Man sollte zunächst versuchen die AMSI Schnittstelle der Antivirus Software zu deaktivieren.

Andernfalls kann auch am Exchange die Schnittstelle deaktiviert werden (dies sollte aber kein Dauerzustand bleiben).

New-SettingOverride -Name "DisablingAMSIScan" -Component Cafe -Section HttpRequestFiltering -Parameters ("Enabled=False") -Reason "Outlook-langsam"

Get-ExchangeDiagnosticInfo -Process Microsoft.Exchange.Directory.TopologyService -Component VariantConfiguration -Argument Refresh

Restart-Service -Name W3SVC, WAS -Force

[…] 11.11.2021 UPDATE NOVEMBER 2021 PATCH siehe Link […]